Eficacia de seguridad del 99,9 %

Juniper recibió una calificación “AAA” en el Informe de firewalls de redes empresariales de CyberRatings, lo que demuestra una tasa de bloqueo de exploits del 99,9 % con cero falsos positivos.

Help us improve your experience.

Let us know what you think.

Do you have time for a two-minute survey?

Producto

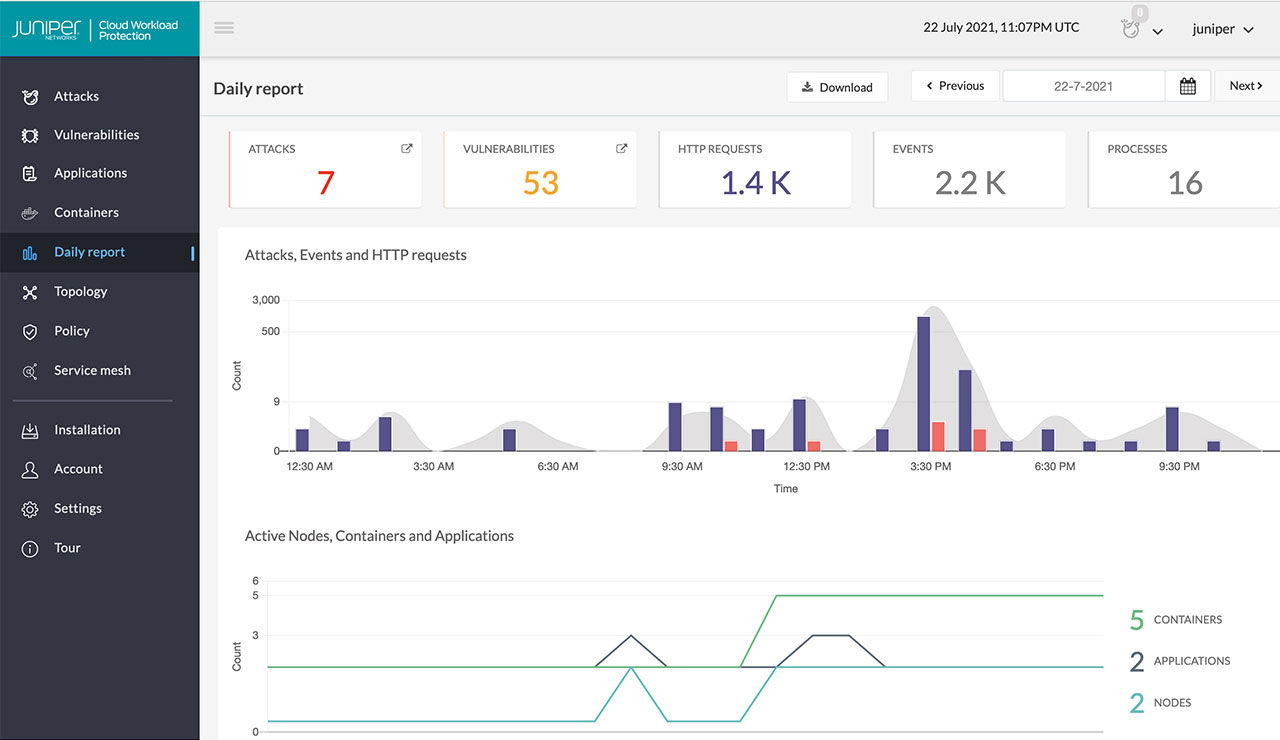

La protección de carga de trabajo en la nube de Juniper automáticamente defiende las cargas de trabajo de las aplicaciones en cualquier entorno de nube o en instalaciones de explotaciones avanzadas y de día cero conforme suceden. Garantiza que las aplicaciones de producción siempre cuenten con una red de seguridad contra explotaciones de vulnerabilidades, lo que mantiene a los servicios esenciales para las empresas conectados y resistentes.

Key Features

Ofrece protección en tiempo real contra ataques y defiende a la aplicación de acciones maliciosas sin intervención manual, con la habilidad de capturar ataques sofisticados que las soluciones de detección y respuesta de endpoints (EDR) y firewalls de aplicaciones web (WAF) no pueden detectar.

Salvaguarda contra ataques sofisticados como explotaciones del día cero, las 10 principales vulnerabilidades de OWASP y ataques basados basados en memoria, dirigidos a las vulnerabilidades de las aplicaciones y cargas de trabajo.

Evalúa continuamente las vulnerabilidades de las aplicaciones y los contenedores, y detecta intentos serios y críticos de explotación a medida que suceden.

Ofrece una abundante generación y reportaje de eventos de seguridad relacionados con las aplicaciones, que incluye la conectividad de las aplicaciones, topología e información detallada sobre el intento de ataque.

Valida la ejecución de las aplicaciones y detecta ataques sin usar el comportamiento ni las firmas, lo que resulta en prácticamente ninguna alerta falsa.

Escuda a los recursos de las aplicaciones de la propagación lateral de amenazas y se integra con los firewalls virtuales vSRX de Juniper para restringir el acceso con base en riesgos, incluso a medida que las cargas de trabajo y los entornos virtuales cambian. La respuesta automatizada contra amenazas con telemetría en tiempo real integrada le ayuda a los equipos de seguridad a detectar una vez, y a bloquear toda la red.

Juniper recibió una calificación “AAA” en el Informe de firewalls de redes empresariales de CyberRatings, lo que demuestra una tasa de bloqueo de exploits del 99,9 % con cero falsos positivos.

Haga que su red esté consciente de las amenazas. La cartera de Juniper Connected Security protege a los usuarios, las aplicaciones y la infraestructura al expandir la seguridad a cada punto de conexión, desde el cliente hasta la nube, por toda la red.

Acelere la adopción de la nube pública de manera segura usando un despliegue sencillo, seguridad constante y una experiencia de gestión unificada en cada nivel: en las cargas de trabajo, entre aplicaciones e instancias, y en todos los entornos.

La seguridad del centro de datos de confianza cero de Juniper protege los centros de datos distribuidos, ya que deja operativa la seguridad y extiende la confianza cero en todas las redes para prevenir las amenazas con una eficacia comprobada. Con una gestión unificada, visibilidad en toda la red basada en el contexto y un único marco de políticas, Juniper protege a los usuarios, los datos y la infraestructura en todos los entornos híbridos.

Juniper Connected Security protege a los usuarios, los datos y la infraestructura mediante la extensión de la inteligencia de amenazas a todos los puntos de conexión en su red.